网络安全链由IT系统组成, 软件, 网络和使用这项技术的人. 大多数网络研究人员认为,人类是网络安全链上最薄弱的环节. 十分之九(88%)的数据泄露事件是由员工的错误造成的.1 如果组织对员工进行严厉的评判,员工通常也不愿意承认自己的错误. 基于这些信息, 可以推断,员工是安全链上最薄弱的环节,这也是网络安全行业经常讨论的问题. 然而, 值得考虑的是,员工的错误只是最薄弱环节的一个症状:组织的安全意识培训和网络安全文化之间的差距.

员工常犯的错误

导致数据泄露的常见员工错误包括:

- 网络钓鱼网络钓鱼是一种网络犯罪,骗子试图引诱敏感信息或 把自己伪装成可信的数据来源.2 四分之一的员工曾在工作时点击过网络钓鱼邮件, 男性被网络钓鱼骗局欺骗的可能性是女性的两倍.

- 被误导的电子邮件-如果电子邮件中的数据是机密的,错误或故意发送给错误的收件人的电子邮件可能会造成可怕的后果. 许多众所周知的数据泄露都是由错误定向的电子邮件造成的. 例如, in 2020, 斯坦福大学的助教, 斯坦福大学, 加州, 美国, 在使用课程招生名单为私营澳门赌场官方下载招聘后被从员工名单中删除, 哪些是违反美国家庭教育权利和隐私法的. 被误导的电子邮件也造成了许多政治数据泄露.3

- 影子IT软件和服务-系统的使用, 未经IT部门明确批准的应用程序或软件也可能成为数据泄露的来源. 员工经常选择使用影子IT来提高工作效率,因为大多数影子IT软件使用方便. 影子IT的一些常见例子包括生产力应用程序,如Trello和Slack, 物理设备,如闪存盘, 以及用于将pdf文件转换为Microsoft Word的程序.4 影子IT的风险主要来自许可、遵从性和测试方面. Shadow IT does not come under the purview of the organization’s IT infrastructure audit; therefore, 网络安全团队很难洞察其引入的风险,以及是否有适当的控制措施来应对风险.

- 弱密码和密码共享-这些常见的漏洞可以通过强制性的信息安全政策和培训在一定程度上得到缓解.

- 公共Wi-Fi网络公共网络通常不加密, 这使得用户容易成为中间人(MitM)攻击等常见黑客攻击的目标. 防止这种情况的最佳方法是始终使用虚拟专用网络(VPN)来确保网络流量的安全.5 应该指出的是,虽然这些错误是常见的, 安全事件也可能由其他原因引起, 例如将未经授权的设备插入工作场所的计算机, 哪些可能包含恶意黑客代码并导致组织内的数据泄露.

方法

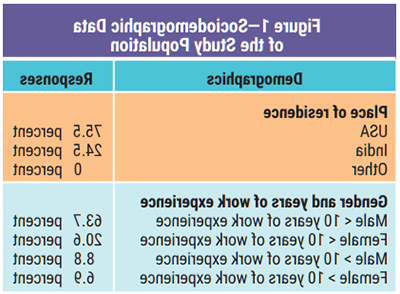

这项研究是在两周的时间里对102名参与者进行的. 参加者主要在资讯科技业工作,大部分工作是透过电脑完成. 大多数参与者来自美国,工作经验不足10年. 超过25%的受访者是女性(图1).

这项研究是在两周的时间里对102名参与者进行的. 参加者主要在资讯科技业工作,大部分工作是透过电脑完成. 大多数参与者来自美国,工作经验不足10年. 超过25%的受访者是女性(图1).

研究人员通过领英(LinkedIn)联系了参与者,并向他们发送了一份在线调查问卷,问卷中有5个一般性问题和5个基于知识的问题,涉及导致数据泄露的常见员工错误. 每答对一个问题,就得一分,这一分被用来计算最终的知识分数. 然后向参与者发送安全培训信息, 一周后,他们被要求回答同样的问题. 基于对知识型问题的回答, 计算知识得分, 用什么来衡量网络安全培训的有效性. 评分基于五个基于知识的问题,涉及以下主题:

- 参与者对垃圾邮件的反应如何

- 网络钓鱼的定义

- 参与者是否认为被误导的电子邮件可能导致违反欧盟通用数据保护条例(GDPR)

- 参与者是否在工作中共享密码,以及他们是否认为这是一种良好的做法

- 如何安全使用公共Wi-Fi网络

数据分析与结果

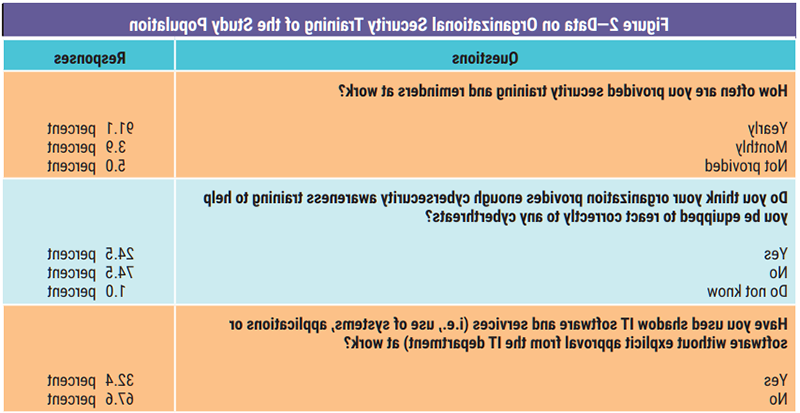

为了本研究的目的,对102名参与者在两周内收集的数据进行了分析,并以百分比和比例表示. 图2 总结了研究澳门赌场官方下载的组织安全培训数据. 大多数参与者每年都会接受安全培训和工作提醒, 75%的人认为他们的组织没有提供足够的网络安全意识培训,使他们能够应对网络威胁. 四分之一的受访者在工作中使用或曾经使用影子IT软件,而没有得到IT部门的明确批准.

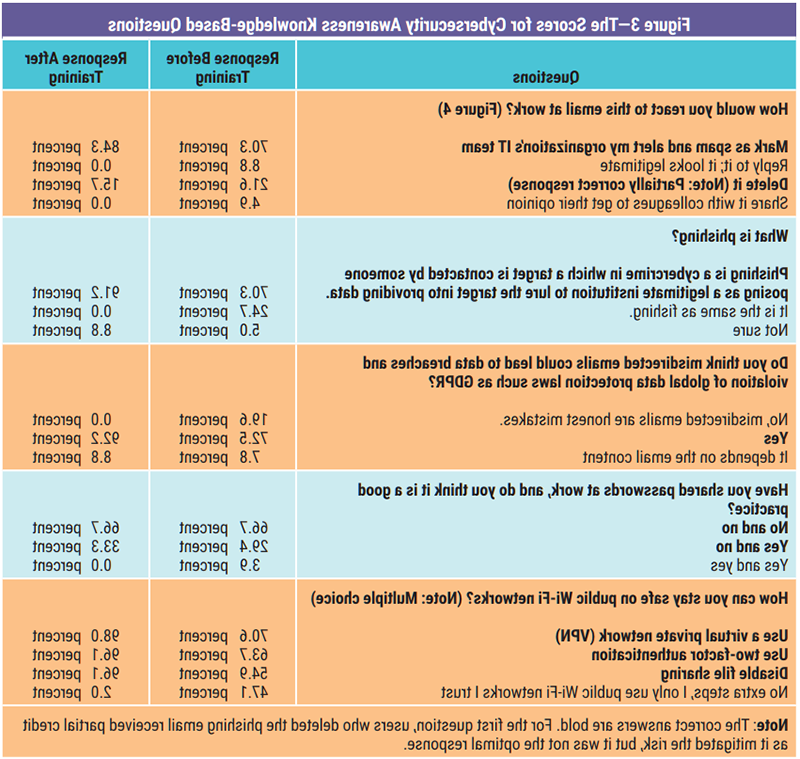

图3 列出了在网络安全意识培训之前和之后所问的基于知识的问题的测试分数, 哪些是用百分比计算和表示的. 经过培训后,每个知识型问题的正确率都显著提高.

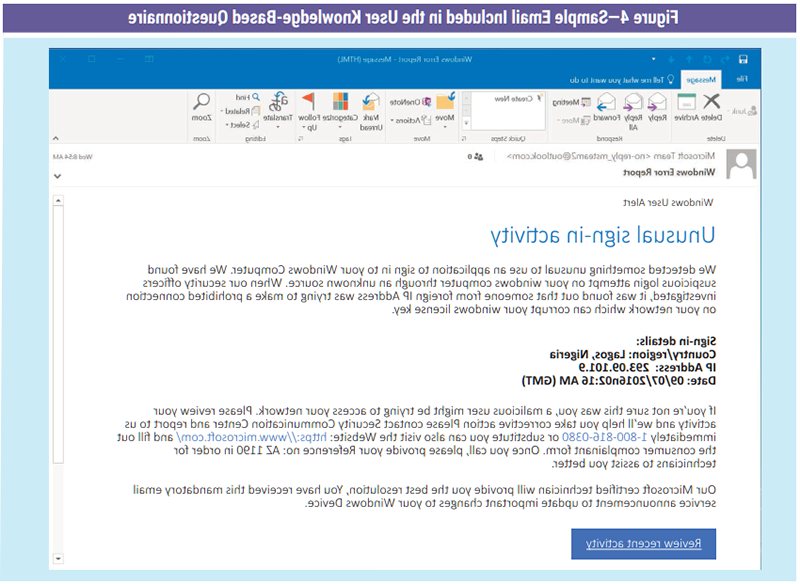

图4 显示问卷中包含的示例电子邮件,以帮助回答第一个问题. 该电子邮件应删除并标记为垃圾邮件,因为它是一个网络钓鱼电子邮件.

来源:网络钓鱼.org,“网络钓鱼的例子” http://www.Phishing.org/Phishing-examples

图5 显示训练前后累积的知识分数. 由于提供了安全意识培训, 累积知识得分提高了20%以上. 频繁的网络意识培训可以大大提高员工的网络意识,更好地应对网络威胁.

安全意识的重要性

长期以来,人为因素一直被认为是安全链中最薄弱的环节. 这项研究旨在改变这种思维方式,而是强调人与人之间的联系只有在组织的安全文化和意识培训中才有效. 普华永道(PwC)信息安全漏洞调查也报告了类似的发现:调查受访者认为无意的人为错误(48%), 员工缺乏意识(33%)和审查个人的弱点(17%)都是导致组织遭受的最严重的违规行为的因素.6

这项研究清楚地表明,大多数员工认为他们的组织提供的安全意识培训是不够的,需要改进.

这项研究的很大一部分参与者也使用了影子软件, 哪些会在组织的IT基础设施中造成安全漏洞. 根据 《澳门赌场官方软件》,

员工最常使用影子IT设备访问社交媒体(39%), 其次是下载应用程序(24%), 游戏(13%), 电影(7%). 黑客, 有组织犯罪和国家支持的网络犯罪组织依赖于社会工程黑客, 网络钓鱼, 恶意软件注入这四个流行的领域,以获得访问澳门赌场官方下载网络和泄露数据的权限.7

这项研究清楚地表明,大多数员工认为他们的组织提供的安全意识培训是不够的,需要改进.

不良的安全习惯是组织内部安全培训薄弱和缺乏安全文化的症状.

类似的研究结果表明,通过适当的澳门赌场官方软件来提高组织内的安全性可以增加用户对信息安全的基本知识和判断,同时有助于防止人为错误和粗心大意.8

组织可以组织内部培训团队或使用第三方承包商. 组织应该优先考虑为员工提供及时有效的安全培训方法, 他们应该考虑利用新技术, 包括游戏化, 提高用户对IT遵从性的兴趣, 从而能够更广泛地采用IT遵从性和网络安全意识.9 组织的文化应该通过包括定期发送网络安全最佳实践电子邮件等步骤进行修改, 定期进行网络钓鱼测试,并奖励正确向IT部门报告网络钓鱼的员工.

结论

人类是安全供应链中最薄弱环节的说法必须受到质疑. 不良的安全习惯是组织内部安全培训薄弱和缺乏安全文化的症状. 人类会犯错, 但是要有适当的训练和定期的提醒, 可以有效地减轻此漏洞. 通过在组织内整合有效和定期的网络安全意识培训和网络意识文化, 网络安全链中的人为因素可以得到加强, 它不再被认为是最薄弱的环节.

尾注

1 CISOMAG,《“人为错误心理学”可以帮助澳门赌场官方下载防止安全漏洞》,2020年9月12日, http://cisomag.eccouncil.org/psychology-of-human-error-could-help-businesses-prevent-security-breaches/

2 波特,K.; “What Is 网络钓鱼? 如何识别和避免网络钓鱼诈骗," NortonLifeLock,

2020年9月25日 http://us.norton.com/internetsecurity-online-scams-what-is-Phishing.html

3 Tessian,“由错误定向的电子邮件导致的数据泄露的11个例子”,2021年3月17日, www.tessian.com/blog/data-breaches-caused-by-misdirected-emails

4 古铁雷斯,R.; “Managing Shadow IT,” OneNeck Blog, 17 June 2021, http://www.oneneck.com/blog/cloud/managing-shadow-it

5 塞巴斯蒂安,G. S.; “A Descriptive Study on 网络安全 Challenges of Working From 首页 During COVID-19 Pandemic and a Proposed 8 Step WFH Cyber-Attack Mitigation Plan,” 国际海事协会通讯,卷. 2021年2月17日, http://ibimapublishing.com/articles/CIBIMA/2021/589235/

6 普华永道,《澳门赌场官方软件》 http://www.pwc.co.uk/assets/pdf/2015-isbs-technical-report-blue-03.pdf

7 L哥伦布市.; “Shadow IT Is the 网络安全 Threat That Keeps Giving All Year Long,” 《澳门赌场官方软件》2019年12月15日 http://www.Forbes.com/sites/louiscolumbus/2019/12/15/shadow-it-is-the-cybersecurity-threat-that-keeps-giving-all-year-long/?sh=59da0c1b5561

8 Shahri,.; Z. Ismail; N. A. Rahim; “Security Effectiveness in Health Information System: Through Improving the Human Factors by Education and 培训,” 澳大利亚基础与应用科学杂志,卷. 6,国际空间站. 12, 2012

9 塞巴斯蒂安,G. S.; “How to Increase Adoption of IT Compliance and Cyber Awareness,” 国际安全杂志, http://internationalsecurityjournal.com/adoption-of-it-compliance/

格洛林·塞巴斯蒂安,CISA, csp

是“四大”会计师事务所的IT风险和安全高级顾问,并且有六年以上的工作经验. 他擅长SAP应用程序、IT、业务和安全控制.

Phanindra Kolluru, CRISC

Is a senior SAP security implementation consultant at a Big Four accounting firm and has extensive experience in SAP; governance, risk and compliance (GRC); access controls implementation; and IT risk and control assessments.